Администрирование ролевой модели#

Функция управления ролями и полномочиями в AIC обеспечивает централизованное управление правами пользователей, разграничение доступа к ресурсам и соблюдение принципа минимальных привилегий.

С помощью ролей можно гибко настроить права пользователей платформы AIC — каждому пользователю будут доступны только необходимые функции.

В настройках роли указывается, какие действия может совершать пользователь в рамках платформы. Например, включить или выключить возможность просматривать, добавлять, изменять и удалять объекты платформы.

Основные роли#

Текущая версия AIC поддерживает ручное создание ролей. При создании роли можно определить уровень пользователей, которым она будет доступна:

сотрудник — роль доступна сотрудникам провайдера;

клиент — роль доступна пользователям клиента.

Это разделение позволяет четко разграничить права и функционал между внешними клиентами облачного сервиса и внутренними администраторами системы.

Примечание

Роли, созданные провайдером, отображаются в списке ролей со значком «Замок» и заблокированы для удаления.

Роли платформы#

Эти роли используются для создания и управления платформой и ее компонентами.

AdminAIC.Full — Администратор платформы AIC:

полный доступ ко всем компонентам (подсистемы виртуализации, самообслуживания и контроллера домена);

управление пользователями, ролями, политиками безопасности;

уровень роли — сотрудник;

роль создается сотрудником провайдера.

Admin.Read-only — Администратор ИБ:

просмотр всех компонентов без права изменений;

управление модулями безопасности (например, СОРМ);

уровень роли — сотрудник;

роль создается сотрудником провайдера.

Admin.Bill — Администратор ПС:

управление ресурсами портала (виртуальные машины, сети, хранилища);

настройка тарифов, квот, лимитов;

уровень роли — сотрудник;

роль создается сотрудником провайдера.

Finance.Full — Финансовый администратор:

управление платежами, выставлением счетов, финансовой отчетностью;

контроль бюджетирования и расходов клиентов;

уровень роли — сотрудник;

роль создается сотрудником провайдера.

Роли тенантов#

Эти роли предназначены для пользователей, работающих в рамках выделенных ресурсов (тенантов, ландшафтов, ВМ).

Admin.Tenant — Администратор Тенанта:

полное управление ресурсами в рамках своего тенанта;

создание и настройка групп ВМ, сетей, хранилищ;

уровень роли — клиент;

роль создается сотрудником провайдера.

Admin.VDC — Администратор ВДЦ:

управление ресурсами в рамках выделенного ландшафта;

уровень роли — клиент;

роль создается сотрудником клиента.

Admin.gVM — Администратор группы виртуальных машин:

управление ВМ в рамках своей группы (запуск, остановка, настройка);

уровень роли — клиент;

роль создается сотрудником клиента.

Admin.VM — Администратор отдельной ВМ:

управление только своей виртуальной машиной (без доступа к другим ресурсам);

уровень роли — клиент;

роль создается сотрудником клиента.

Управление ролями и полномочиями#

Управление ролями позволяет гибко настраивать права доступа пользователей в системе. В настройках роли администратор определяет, какие конкретные действия — просмотр, добавление, изменение или удаление объектов может выполнять пользователь в каждом разделе платформы.

Создание роли#

Администратор AIC может создать необходимые роли вручную.

Для этого необходимо:

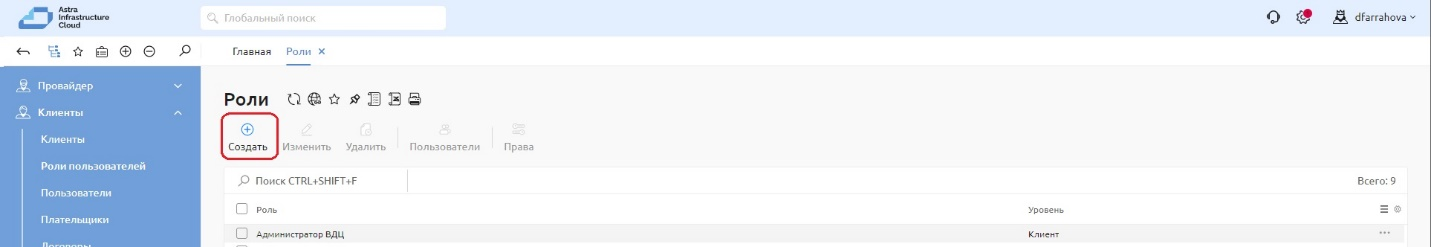

Перейти в раздел Клиент — Роли пользователей, нажать кнопку Создать.

В окне Создание новой роли указать название роли и в выпадающем списке Уровень выбрать уровень пользователя (сотрудник или клиент).

Нажать кнопку Ок.

После того, как роль создана, необходимо настроить для нее права доступа.

Права доступа роли#

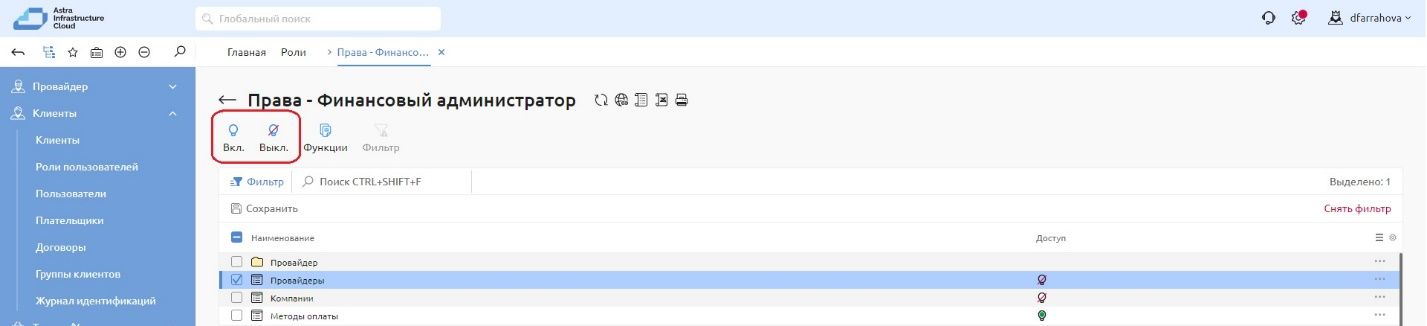

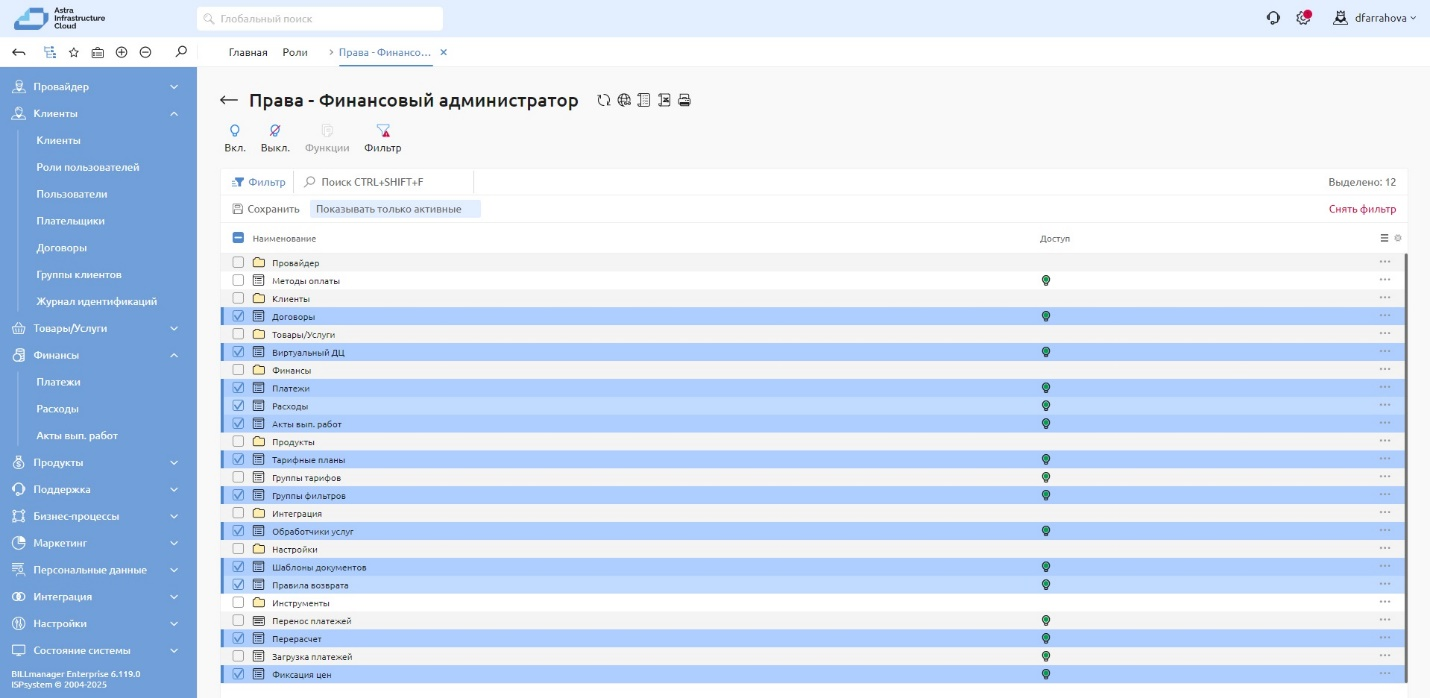

Каждая роль разграничивается по функциям, чтобы определить к каким функциям биллинга пользователи будут иметь доступ. Например, для роли пользователя Финансовый администратор полностью доступен раздел Финансы и полностью недоступен для редактирования раздел Продукты/Магазин приложений.

У создаваемой роли по умолчанию выключен доступ ко всем функциям подсистемы самообслуживания, тарификации и биллинга.

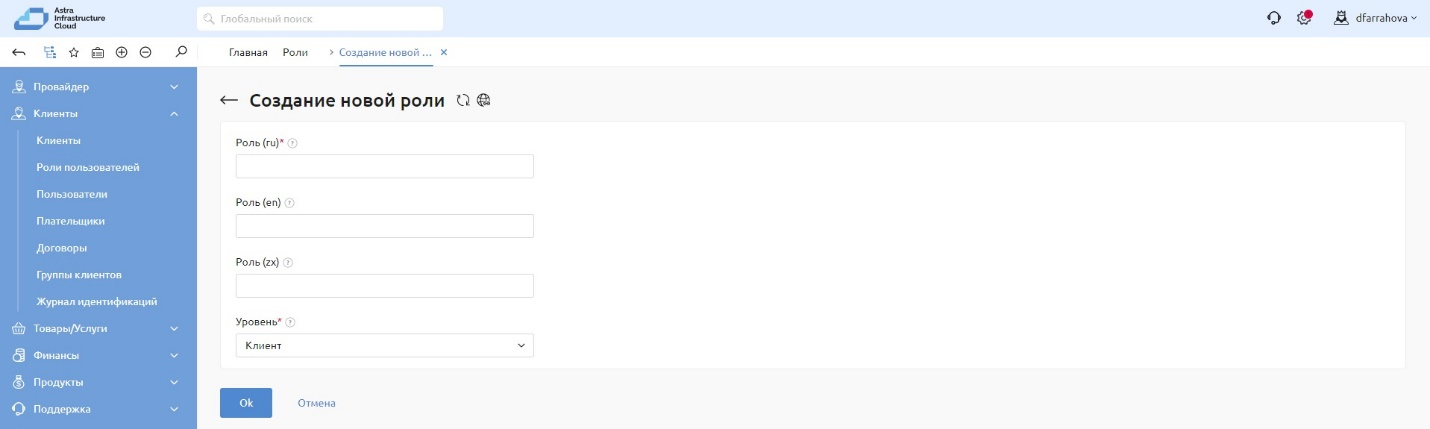

Для того что бы настроить права доступа:

Перейти в раздел Клиенты — Роли пользователей.

Выбрать нужную роль и нажать кнопку Права.

На открывшейся странице выбрать в списке раздел и с помощью кнопок Вкл. и Выкл. установить нужный статус доступа.

Чтобы установить доступ к отдельным функциям, доступным в каждом разделе, необходимо выбрать раздел и нажать Функции.

Например, в разделе Договоры можно запретить доступ к удалению существующих договоров, но оставить возможность создания новых и изменения ранее созданных.

Пример настройки прав доступа для роли Финансовый администратор, уровень — Клиент:

Пример настройки прав доступа для роли Администратор ВДЦ, уровень — Сотрудник:

Назначение роли пользователям#

Роль можно назначить:

при создании пользователя;

для существующих пользователей.

Чтобы назначить роль для существующих пользователей:

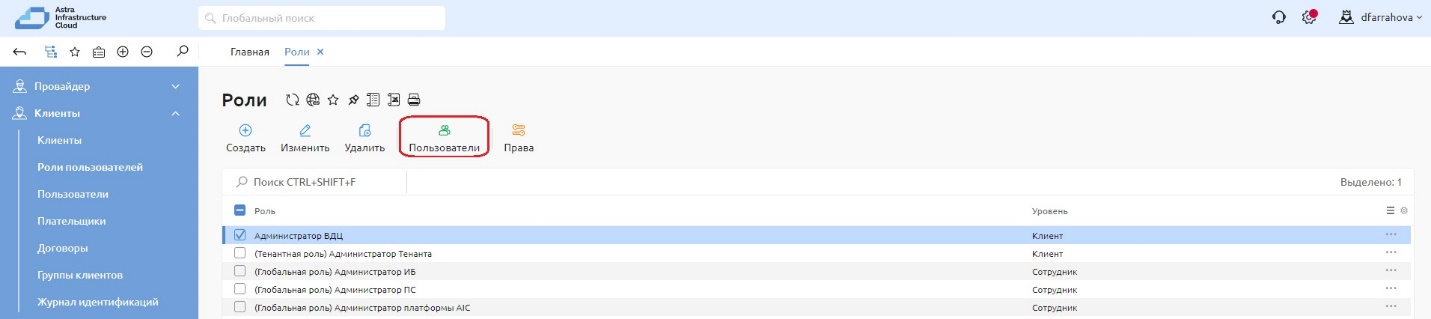

Перейти в раздел Клиенты — Роли пользователей.

Выбрать роль.

Нажать кнопку Пользователи.

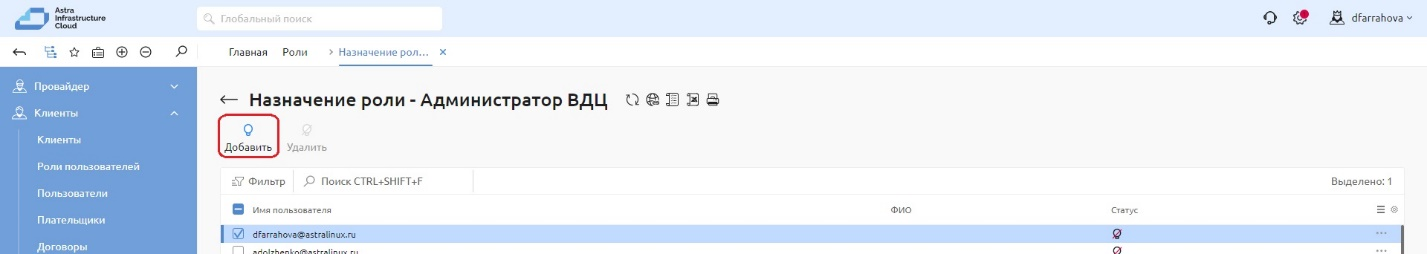

Выбрать пользователей, которым нужно назначить роль.

Нажать кнопку Добавить.

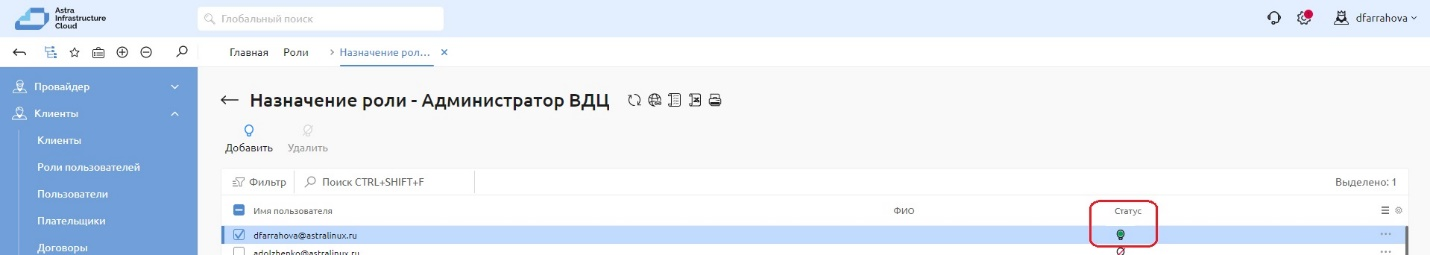

Статус пользователя изменится с Не имеет роли на Имеет роль.

Удаление роли#

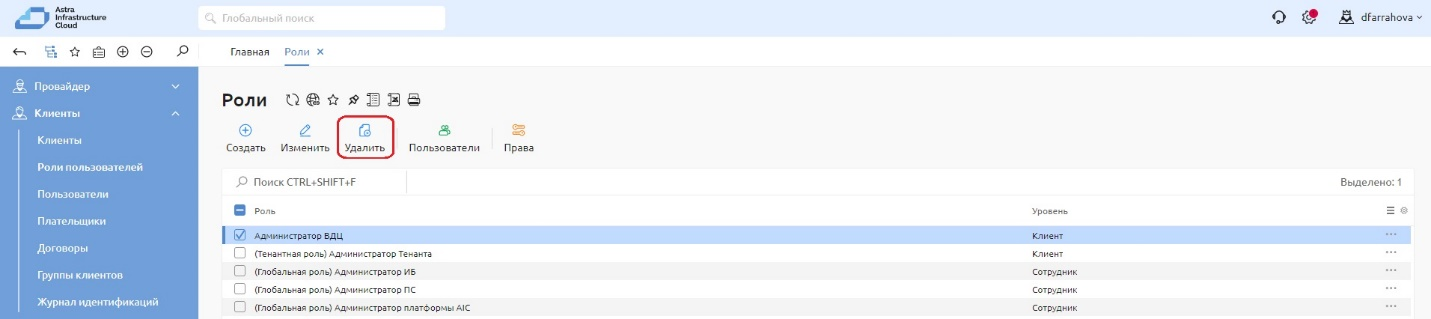

Чтобы удалить роль, необходимо перейти в раздел Клиенты — Роли пользователей, выбрать роль, которую нужно удалить и нажать Удалить, нажать Ок.

Создание групп LDAP#

Для создания группы LDAP администратору домена необходимо:

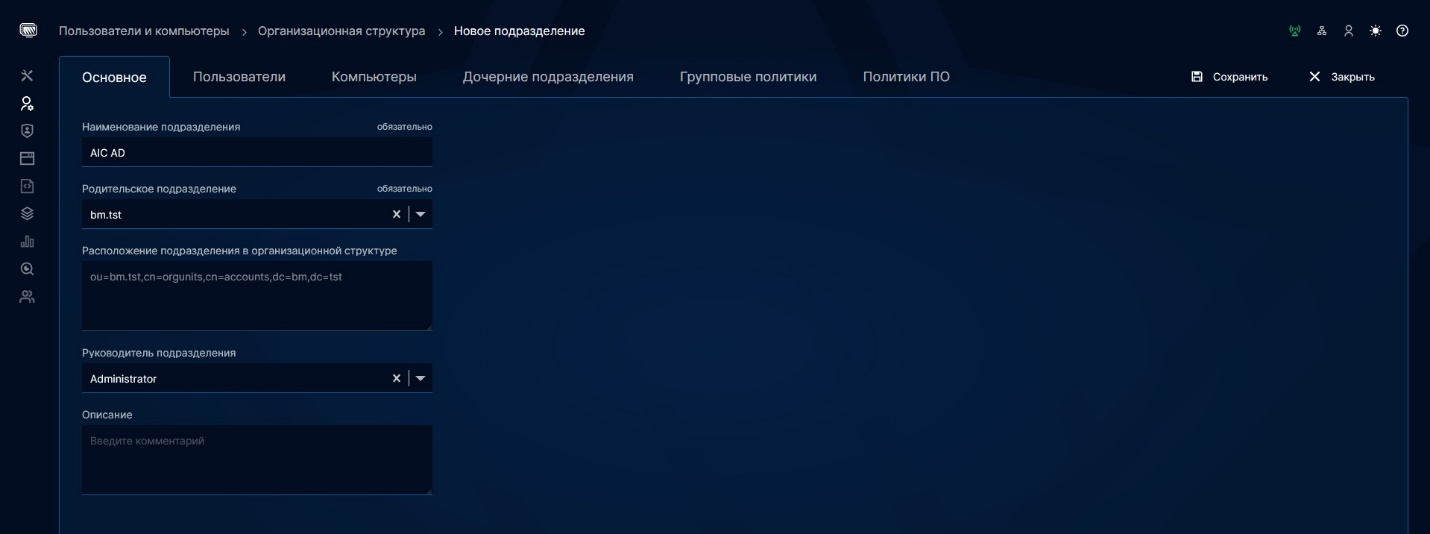

В подсистеме контроллера домена перейти в раздел Пользователи и компьютеры — Организационная структура.

Нажать на корневое подразделение — Подразделение, откроется карточка создания нового подразделения.

В открывшейся карточке на вкладке Основное необходимо заполнить обязательные поля:

Наименование подразделения;

Руководитель подразделения.

В поле Родительское подразделение по умолчанию указывается подразделение, которое было выбрано при нажатии кнопки добавления нового подразделения.

В поле Расположение подразделения в организационной структуре автоматически указывается полный путь выбранного структурного подразделения.

При необходимости можно заполнить поле Описание.

Нажать на кнопку Сохранить в правом верхнем углу.

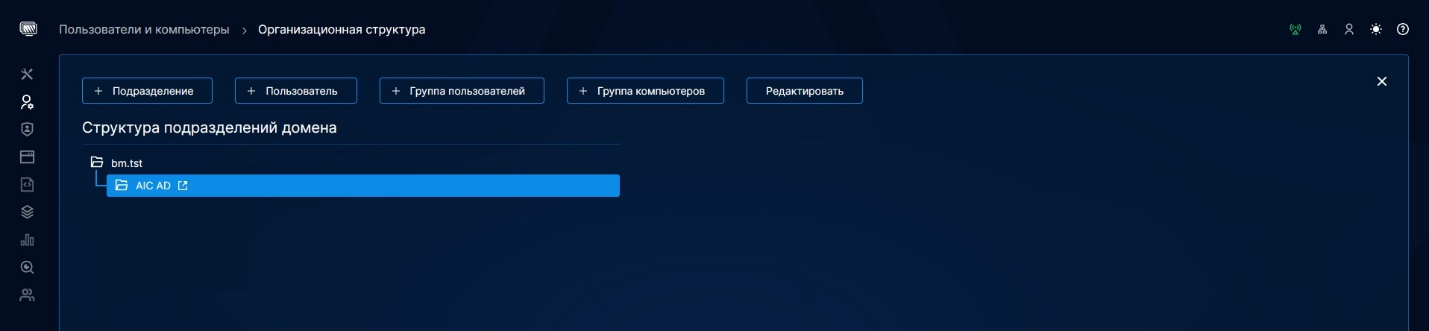

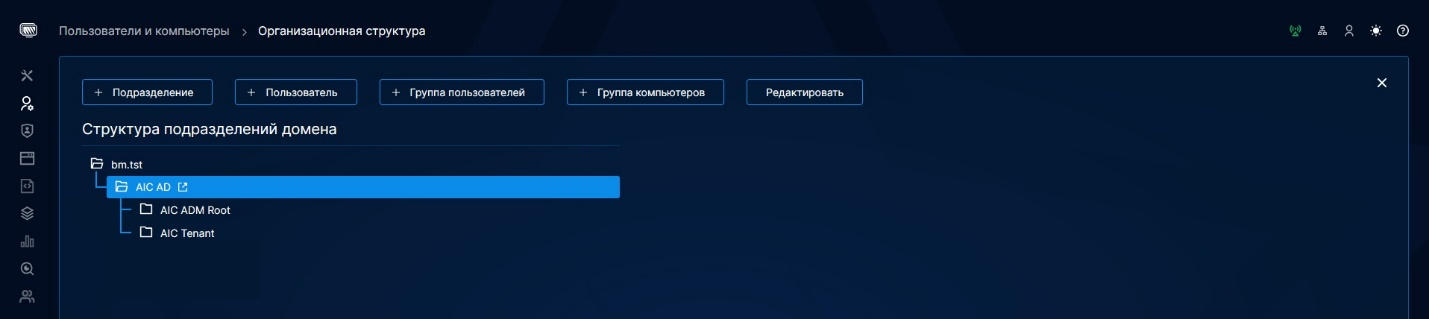

Далее необходимо создать 2 группы подразделений:

подразделение для администраторов платформы — AIC ADM Root. Включает в себя глобальные роли платформы, которые необходимы для ее управления администраторами;

подразделение для администратора тенанта — AIC Tenant. Включает в себя клиентские роли, которые необходимы для управления внутри определенного тенанта.

Последним шагом следует создать группы пользователей, которые соответствуют ролям из раздела Основные роли.

В подразделении AIC Tenant необходимо создать только одну группу пользователей, которая соответствует роли Admin.Tenant — Администратор Тенанта, а также создать 4 группы пользователей, которые будут соответствовать ролям платформы в подразделении AIC ADM Root:

AdminAIC.Full — администратор платформы AIC;

Admin.Read-only — администратор информационной безопасности;

Admin.Bill — администратор портала самообслуживания;

Finance.Full — финансовый администратор.

Созданные роли подраздела AIC ADM Root необходимо добавить в доменные группы подсистемы виртуализации и подсистемы контроллера домена.

Создание ролей внутри тенанта в дальнейшем управляется Администратором самого тенанта Admin.Tenant, только он может создавать внутри тенанта клиентские роли, например:

Admin.VDC — администратор ВДЦ.

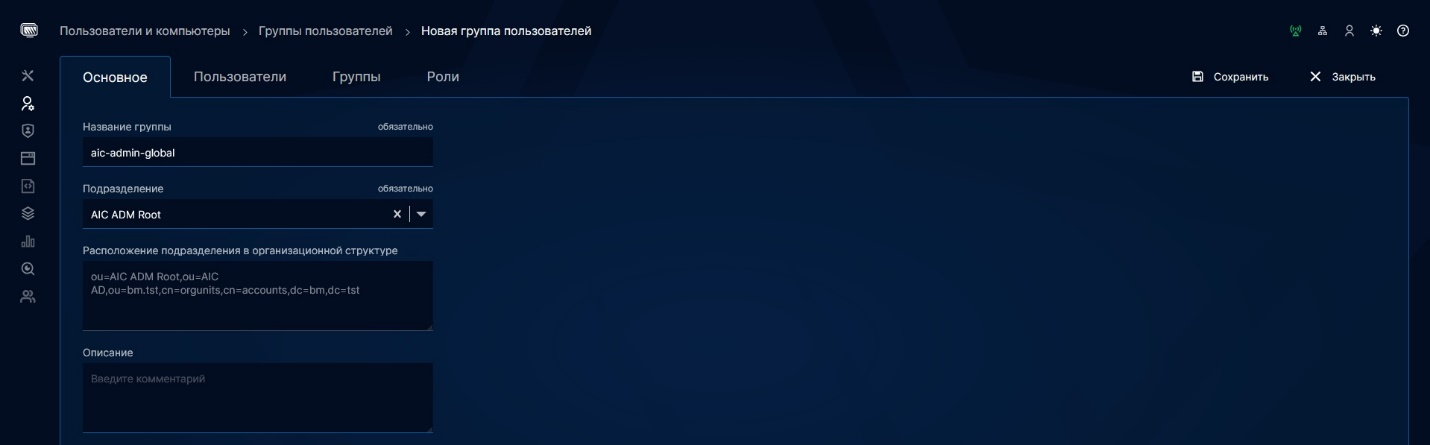

Для создания групп пользователей в подразделениях:

Нажать на подразделение, например, AIC ADM Root — Группа пользователей, откроется окно Новая группа пользователей.

В открывшейся карточке на вкладке Основное заполнить обязательные поля.

В подсистеме контроллера домена перейти в раздел Пользователи и компьютеры — Организационная структура.

Нажать на корневое подразделение — Подразделение, откроется карточка создания нового подразделения.

В открывшейся карточке на вкладке Основное необходимо заполнить обязательные поля:

Наименование подразделения;

Руководитель подразделения.

В поле Расположение подразделения в организационной структуре автоматически указывается полный путь выбранного структурного подразделения.

При необходимости можно заполнить поле Описание.

Нажать на кнопку Сохранить в правом верхнем углу.

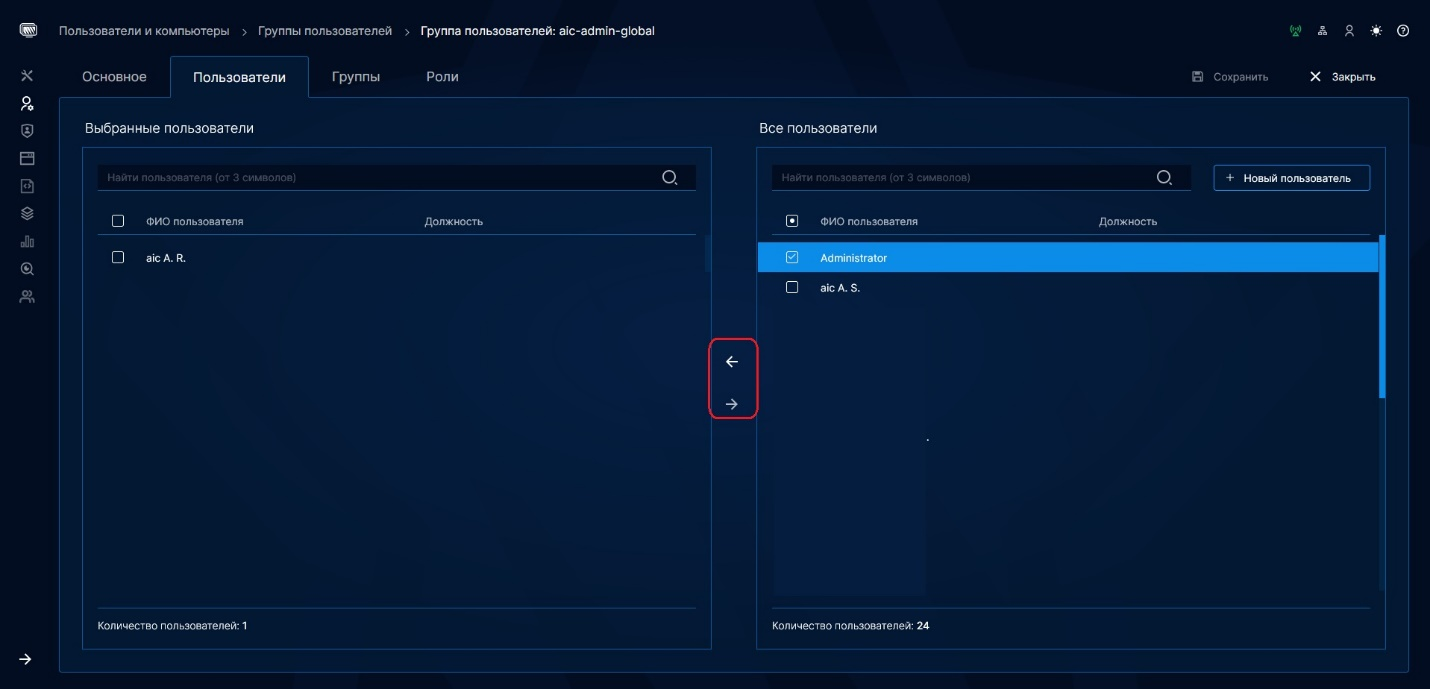

Что бы распределить пользователей по группам в соответствии с их ролью:

Перейти Пользователи и компьютеры — Группы пользователей.

Нажать на ранее созданную группу, например, aic-admin-global.

В открывшемся окне перейти во вкладку Пользователи.

В блоке Выбранные пользователи указан список пользователей, которые уже состоят в группе, а в блоке Все пользователи — все созданные пользователи платформы.

В блоке Все пользователи выбрать необходимого пользователя и отметить флаг около его имени.

Нажать на ← для переноса его в группу,

Нажать Сохранить.

Синхронизация ролей с LDAP#

С помощью интеграции можно синхронизировать пользователей между подсистемой контроллера домена и подсистемой биллинга, чтобы при авторизации пользователя в подсистему биллинга, введенные данные проходили проверку на стороне подсистемы контроллера домена.

Пользователи подсистемы контроллера домена могут быть импортированы как сотрудники с полными правами, либо как клиенты.

Интеграция поддерживает гибкую настройку ролей и прав доступа.

Настройки подключения#

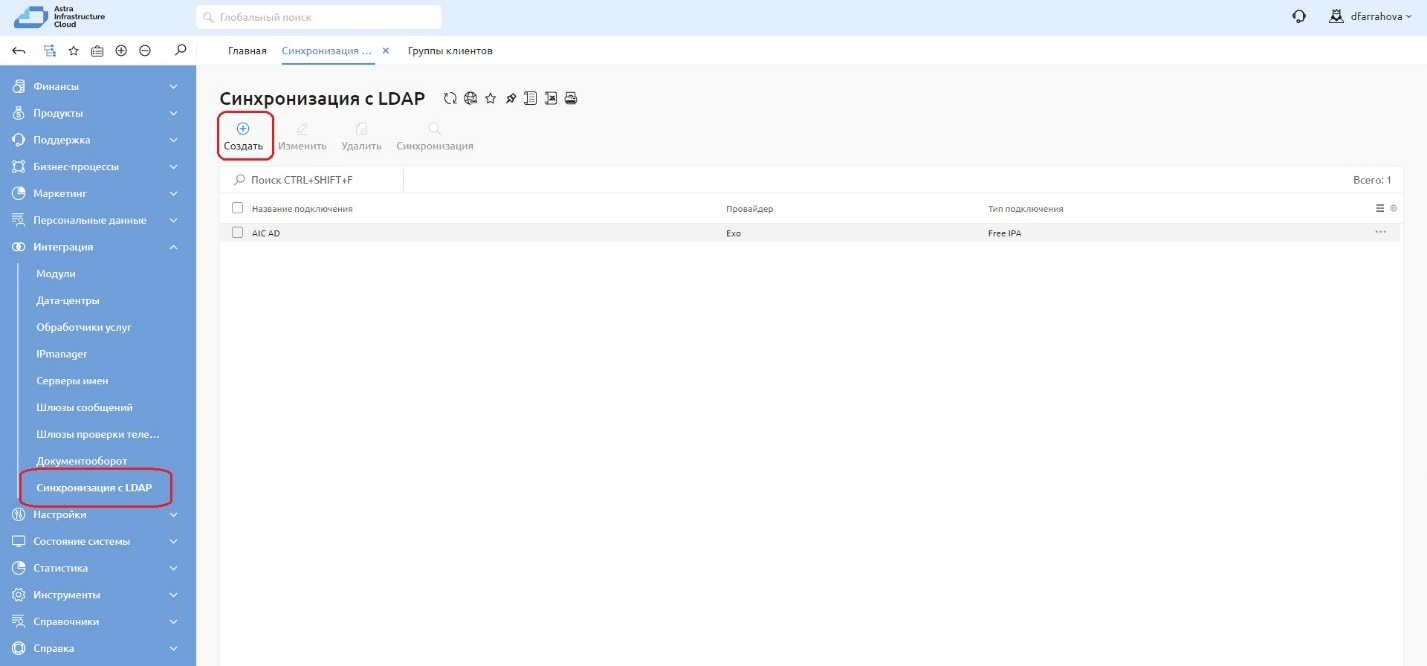

Чтобы настроить синхронизацию с LDAP, необходимо перейти в раздел Интеграция — Синхронизация с LDAP и нажать кнопку Создать:

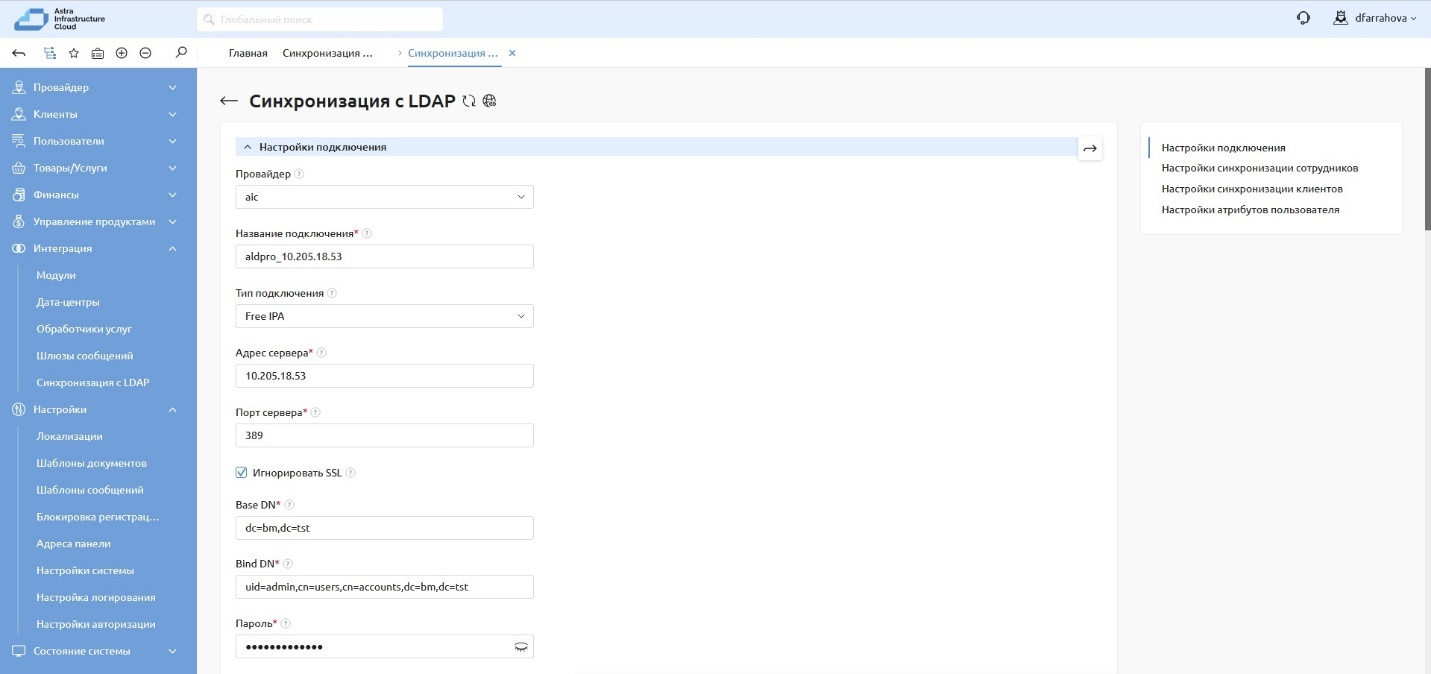

После открытия окна настройки синхронизации заполнить поля блока Настройки подключения:

Примечание

Пути до учетных записей пользователей и групп нужно вводить в LDAP формате.

Провайдер — выбрать провайдера.

Название подключения — указать название подключения.

Тип подключения — выбрать реализацию LDAP:

FreeIPA;

ActiveDirectory.

Адрес сервера — указать путь до сервера LDAP.

Порт сервера — указать порт для подключения к серверу LDAP.

Игнорировать SSL — активировать опцию, чтобы не проверять наличие и валидность SSL-сертификата.

Путь до сертификата — указать путь до файла публичного сертификата центра сертификации (CA certificate) на сервере. Обычно указывается для cамозаверенных сертификатов или сертификатов, которые не установлены на сервере.

Base DN — указать объект каталога, начиная с которого производится поиск.

Bind DN — указать пользователя в LDAP, от имени которого будут происходить запросы в LDAP.

Пароль — ввести пароль пользователя для подключения к серверу LDAP.

Пример заполнения подраздела:

Синхронизация сотрудников#

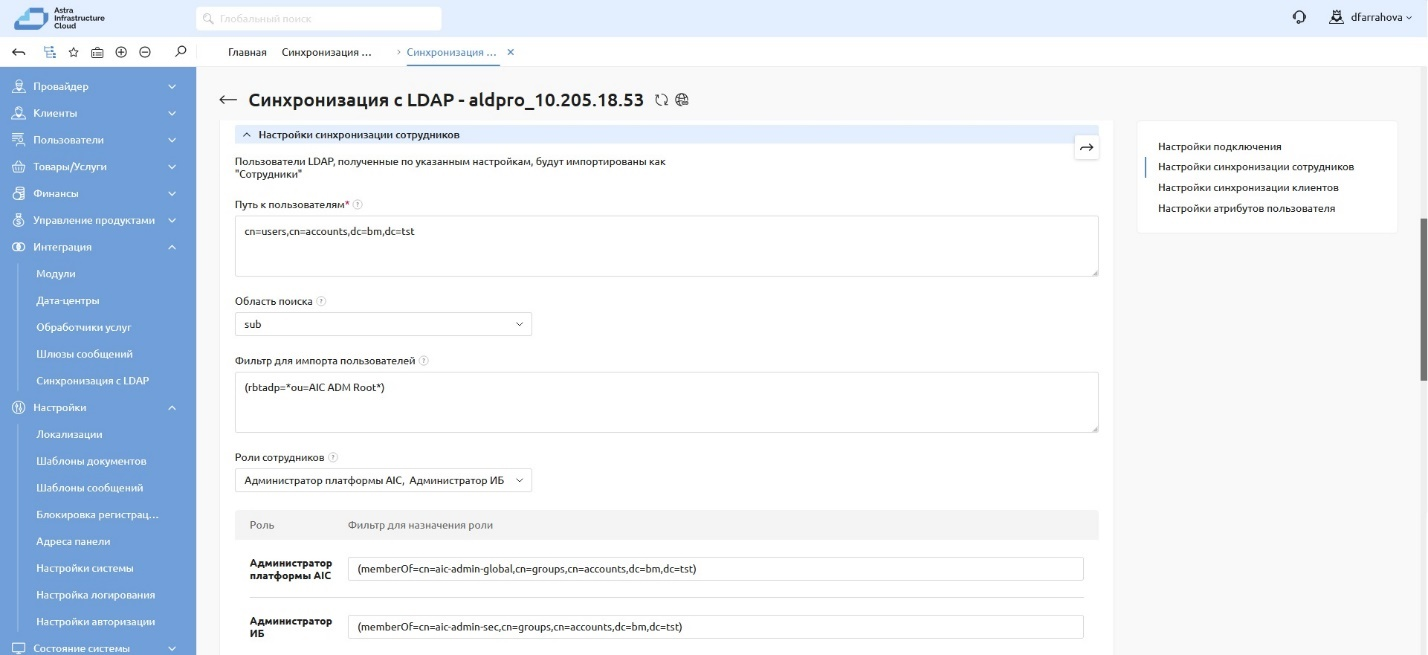

Чтобы импортировать пользователей LDAP как сотрудников, необходимо в блоке Настройка синхронизации сотрудников заполнить поля:

Путь к пользователям — указать путь к пользователям, которых необходимо импортировать как сотрудников. Для записи необходимо использовать синтаксис строк подключения ADSI.

Область поиска — выбрать область поиска относительно пути к пользователям:

one — поиск по дочерним записям на один уровень ниже;

sub — поиск по всем дочерним записям на всю глубину иерархии, включая запись, на которую указывает путь к пользователям;

children — поиск аналогично sub, но без учета записи, на которую указывает путь к пользователям;

base — поиск только по записи, на которую указывает путь к пользователям.

Фильтр для импорта пользователей — указать Расположение подразделения из подраздела Создание групп в LDAP. Используется в запросах к LDAP-серверу при запросе списка пользователей. Если пользователь соответствует критериям фильтра, ему будет назначена соответствующая роль. Одному пользователю могут быть назначены несколько ролей.

Роли сотрудников — выбрать одну или несколько ролей для сотрудников, соответствующих критериям фильтра. Например, Администратор платформы AIC и Администратор ИБ.

Примечание

Чтобы добавить роль сотрудника, необходимо использовать конструкцию (memberOf=).

Например, если путь к пользователям в подсистеме контроллера домена выглядит так cn=admins,cn=groups,cn=accounts,dc=example,dc=com, то при синхронизации следует указать следующую конструкцию: (memberOf=cn=admins,cn=groups,cn=accounts,dc=example,dc=com).

Пример заполнения подраздела:

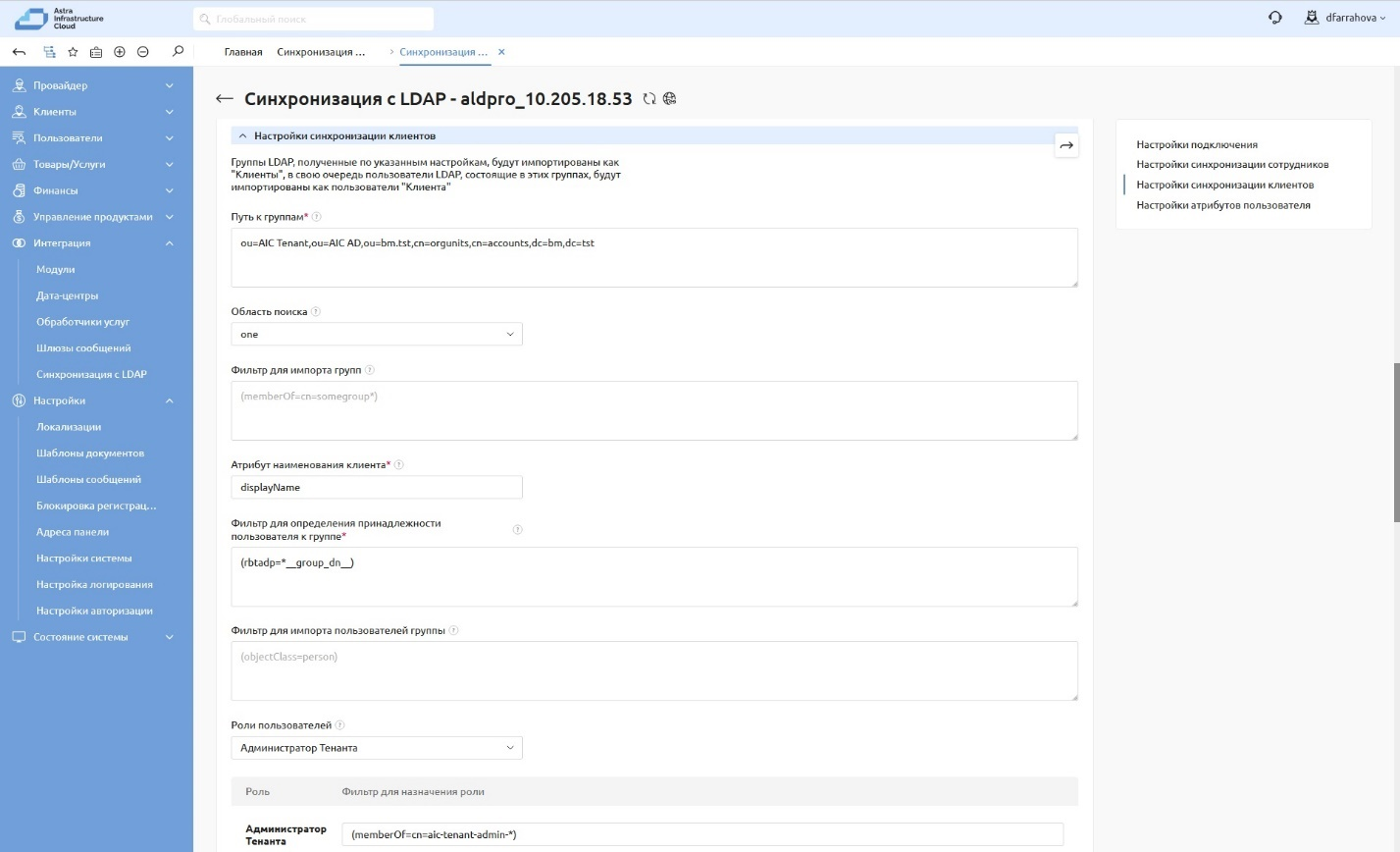

Синхронизация клиентов#

Чтобы импортировать пользователей LDAP как клиентов, необходимо в блоке Настройка синхронизации клиентов заполнить поля:

Примечание

Группы LDAP, полученные по указанным настройкам, будут импортированы как Клиенты. Пользователи LDAP, которые состоят в этих группах, будут импортированы как пользователи Клиента.

Путь к группам — указать путь к группам, которые необходимо импортировать как клиентов. Для записи необходимо использовать синтаксис строк подключения ADSI. указать Расположение подразделения из подраздела Создание групп в LDAP.

Область поиска — выбрать область поиска относительно пути к пользователям:

one — поиск по дочерним записям на один уровень ниже;

sub — поиск по всем дочерним записям на всю глубину иерархии, включая запись, на которую указывает путь к пользователям;

children — поиск аналогично sub, но без учета записи, на которую указывает путь к пользователям;

base — поиск только по записи, на которую указывает путь к пользователям.

Фильтр для импорта групп — используется в запросах к LDAP-серверу при запросе списка групп.

Атрибут наименования клиента — указать имя атрибута на LDAP-сервере, в котором хранится название группы. Например, CN.

Фильтр для определения принадлежности к группе — используется в запросах к LDAP-серверу при определении принадлежности пользователя к группе, если пользователь подходит под условия фильтра, он будет импортирован как пользователь клиента. В фильтре можно указать макрос

__group_dn__— при выполнении запроса макрос будет заменен наdnгруппы, полученной по данным, которые указаны выше.Фильтр для импорта пользователей группы — используется в запросах к LDAP-серверу при запросе пользователей группы, которая импортируется как клиент.

Роли пользователей — выбрать одну или несколько ролей для пользователей, соответствующих критериям фильтра, и указать фильтр для назначения роли. Например, Администратор тенанта.

Примечание

Чтобы добавить роль клиента, необходимо использовать конструкцию (memberOf=).

Например, если путь к клиентам в подсистеме контроллера домена выглядит так cn=admins,cn=groups,cn=accounts,dc=example,dc=com, то при синхронизации следует указать следующую конструкцию: (memberOf=cn=admins,cn=groups,cn=accounts,dc=example,dc=com).

Пример заполнения подраздела:

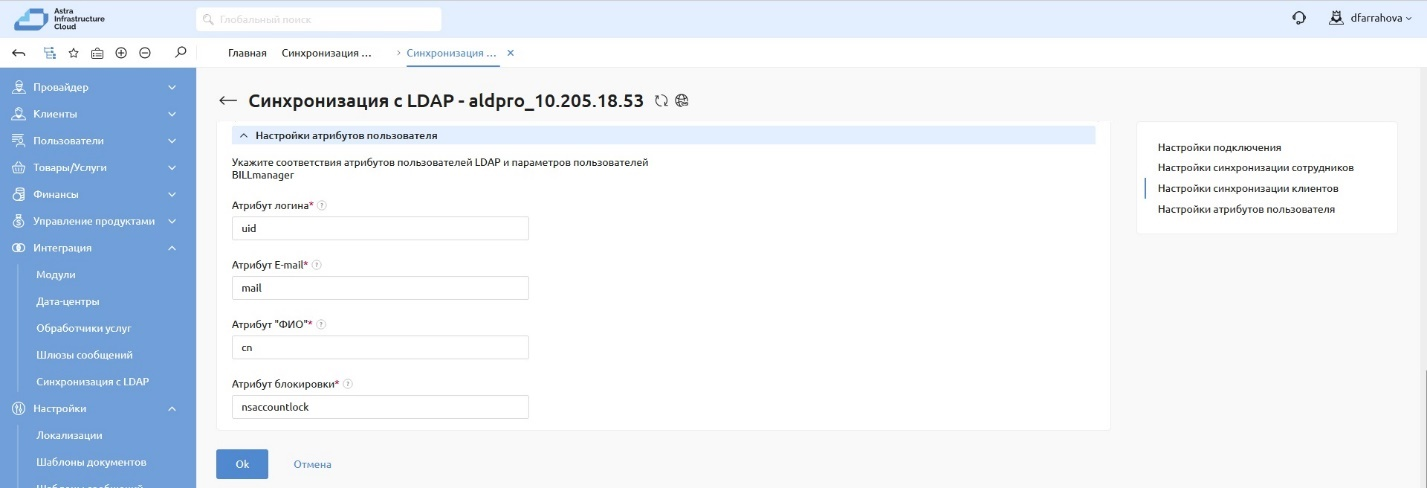

Настройки атрибутов пользователя#

Для настройки атрибутов пользователей LDAP и параметров пользователей подсистемы биллинга, необходимо в блоке Настройка атрибутов пользователя заполнить поля:

Атрибут логина — имя атрибута на LDAP-сервере, в котором хранится логин пользователя, например, uid.

Атрибут E-mail — имя атрибута на LDAP-сервере, в котором хранится email пользователя. Например, mail.

Атрибут ФИО — имя атрибута на LDAP-сервере, в котором хранится полное имя пользователя. Например, CN.

Атрибут блокировки — имя атрибута на LDAP-сервере, который отвечает за блокировку пользователя.

Пример заполнения подраздела:

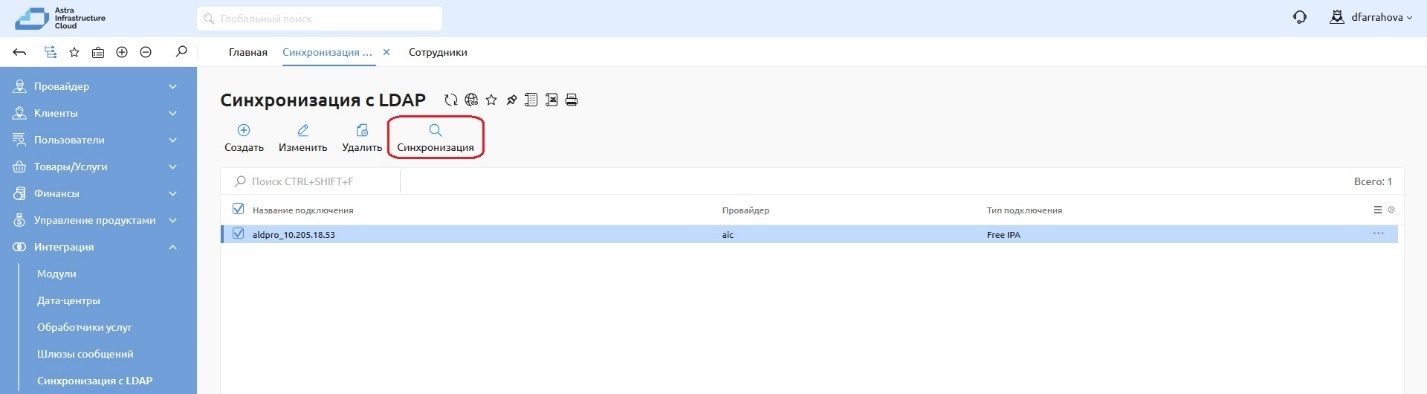

После заполнения всех необходимых полей для синхронизации пользователей сначала нажать на кнопку Ок, далее на кнопку Синхронизация.

Для проверки результатов синхронизации нужно перейти в раздел Пользователи и проверить корректность содержимого в подразделах Сотрудники и Пользователи. В данных раздел должны появиться синхронизированные пользователи из LDAP.

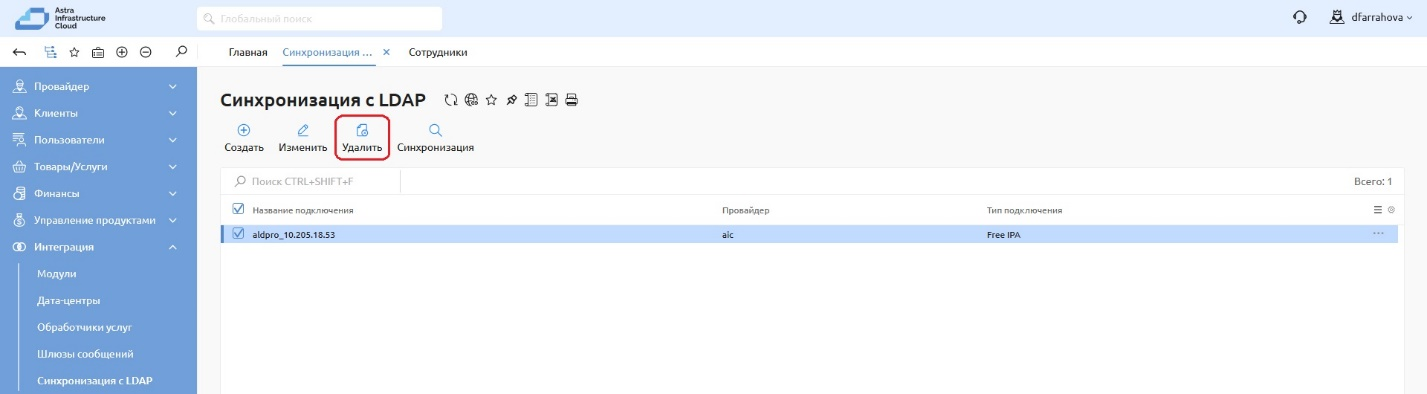

Удаление#

Чтобы удалить синхронизацию с LDAP, необходимо перейти в раздел Интеграция — Синхронизация с LDAP, выбрать в списке подключение и нажать кнопку Удалить.

Примечание

Удаление интеграции с LDAP не затрагивает уже синхронизированных пользователей.