Установка клиента подсистемы#

Для резервного копирования ПВ необходимы следующие пакеты:

rubackup-common_signed.deb;rubackup-client_signed.deb— клиент резервного копирования;rubackup-brest_signed.deb— модули резервного копирования.

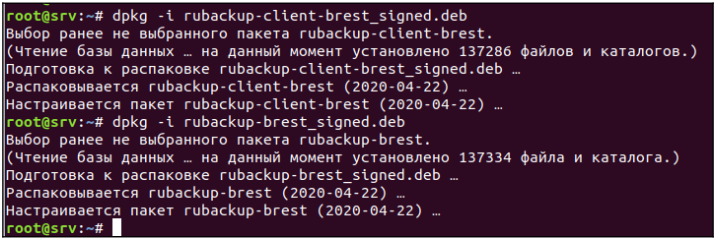

Установка пакетов клиента подсистемы производится из-под учетной записи с административными правами на узел фронтальной машины ПВ при помощи следующих команд:

# dpkg -i rubackup-common_signed.deb

# dpkg -i rubackup-client_signed.deb

# dpkg -i rubackup-brest_signed.deb

Настройка клиента с помощью интерактивной утилиты rb_init#

При установке клиента подсистемы в ОС Astra Linux 1.6 Смоленск с активированным режимом защитной программной среды необходимо:

Выполнить команду:

# sudo update-initramfs -u -k all

Перезагрузить операционную систему:

# sudo init 6

Компрессор pigz#

Необходимо сделать символьную ссылку для имитации наличия в ОС компрессора pigz (это аналог gzip, но использующий в работе несколько ядер процессора) командой:

# ln -s /bin/gzip /usr/bin/pigz

Настройка SSH-доступа#

Необходимо обеспечить беспарольный доступ для пользователя root с узла фронтальной машины root@srv.brest.loc на узлы с гипервизором:

root@srv.brest.loc# ssh-keygen -t rsa

root@srv.brest.loct# cat /root/.ssh/id_rsa.pub

Этот публичный ключ нужно добавить в файл ~/.ssh/authorized_keys на узлах с гипервизором для пользователей root, brestadmin и oneadmin.

Добавление пользователя root в необходимые группы#

Для того чтобы модуль rb_module_brest_vm имел возможность создавать моментальные снимки дисков ВМ, на узле фронтальной машины и узлах гипервизоров требуется добавить пользователя root в группы astra-console, astra-admin, kvm, libvirt, libvirt-qemu, libvirt-admin, oneadmin.

# usermod -a -G astra-console root

# usermod -a -G astra-admin root

# usermod -a -G kvm root

# usermod -a -G libvirt root

# usermod -a -G libvirt-qemu root

# usermod -a -G libvirt-admin root

# usermod -a -G oneadmin root

Дополнительные настройки ПВ#

В случае если фронтальные машины ПВ установлены отдельно от узлов виртуализации, а внутри платформы используются хранилища Ceph, для работы модулей подсистемы необходимо выполнить следующие настройки:

Авторизоваться под пользователем

rootи установитьceph-deployна каждой фронтальной машине:

$ sudo -i

# apt install ceph-deploy

Создать пользователя

ceph-admна каждой фронтальной машине:

# adduser ceph-adm

Примечание

Установить такой же пароль, который был задан при конфигурации Ceph.

Добавить пользователя в группу

sudoers:

# echo "ceph-adm ALL = (root) NOPASSWD:ALL" |sudo tee /etc/sudoers.d/ceph-adm chmod 0440 /etc/sudoers.d/ceph-adm pdpluser -i 127 ceph-adm

Создать директорию для хранения ssh-ключей пользователя

ceph-admна каждой фронтальной машине:

$ su – ceph-adm

$ ssh localhost

Авторизоваться на узле Ceph-кластера по SSH, переключиться на пользователя

ceph-admи скопировать ssh-ключи иauthorized_keysпользователя на все фронтальные машины:

$ ssh <имя ноды Ceph-кластера>

$ su - ceph-adm

$ scp /home/ceph-adm/.ssh/id_rsa* <имя фронтальной машины>:/home/ceph-adm/.ssh/

$ scp /home/ceph-adm/.ssh/authorized_keys <имя фронтальной машины>:/home/ceph-adm/.ssh/

Авторизоваться под пользователем

ceph-admна хосте Ceph-кластера и запустить установку управляющих компонентов на фронтальные машины:

$ su - ceph-adm ceph-deploy --username ceph-adm install --cli <имя фронтальной машины> $ ceph-deploy --username ceph-adm admin <имя фронтальной машины>

Скопируйте с узла кластера Ceph файл

/etc/ceph/ceph.client.libvirt.keyringна фронтальные машины:

$ scp /etc/ceph/ceph.client.libvirt.keyring <имя фронтальной машины>:/etc/ceph/

Конфигурационный файл модуля#

В ходе инсталляции пакета модуля в системе будет создан файл настроек /opt/rubackup/etc/rb_module_brest_vm.conf.

Содержимое конфигурационного файла:

# Конфигурационный файл заполняется пользователем вручную

#

# Символ "#" в начале строки воспринимается как комментарий

# "#" в середине строки воспринимается как значение параметра

# По этой причине не стоит добавлять комментарии на одной строке с именем и значением параметра

#

# Хост с Termidesk API

termidesk_url: <URL>

# Версия Termidesk api, например draft, v1, v1.1, v2

termidesk_api_version: <API version>

# Учетные данные администратора Brest для Termidesk

api termidesk_username: <username>

termidesk_password: <password>

# Время ожидания в секундах с момента запроса на создание ВМ до ее перехода в состояние "POWEROFF" (8) при восстановлении из РК.

# Значение по умолчанию: 300 секунд

# Минимальное значение: 10 секунд # Максимальное значение: 900 секунд

vm_state_timeout: 300

# Опция актуальна если ВМ, для которой выполняется резервное копирование:

# - содержит диски на базе LVM-LVM хранилища;

# - расположена на хосте, отличном от того, где запущена процедура бэкапа.

# Возможные значения: yes, no.

# Значение по умолчанию: no.

# Если установлено значение "yes", то диски ВМ отправляются в РК

# непосредственно с хоста, на котором эта ВМ расположена, т.е. не происходит промежуточного копирования дисков ВМ на фронтальный хост, где запущена процедура бэкапа.

# Важно отметить, что при этом недоступны опции защищенного преобразования и цифровой подписи РК.

enable_remote_backup: no

Параметры конфигурационного файла#

vm_state_timeout— параметр восстановления ВМ из резервной копии;enable_remote_backup— параметр ускорения процедуры резервного копирования.

Возможные значения:

- enable_remote_backup: no (значение по умолчанию);

- enable_remote_backup: yes.

Параметр предназначен для ускорения процедуры резервного копирования ВМ, в случае если данная ВМ запущена на узле ПВ, отличном от того, на котором запущена процедура резервного копирования, а диски ВМ находятся в хранилище типа LVM_LVM.

Чтобы процедура резервного копирования работала корректно для значения enable_remote_backup: yes:

Настроить для пользователя

rootssh-доступ с аутентификацией по ключу между узлом, на котором запущена процедура резервного копирования, и узлом, на котором находится ВМ, для которой нужно осуществить процедуру резервного копирования.На узле с ВМ, для которой нужно осуществить операцию резервного копирования, установить клиент подсистемы той же версии, что и на узле, с которого будет осуществляться процедура резервного копирования.

На узле с ВМ, для которой нужно осуществить операцию резервного копирования, создать папку в том же месте, которое указано в параметре

use-local-backup-directoryфайла/opt/rubackup/etc/config.fileна узле, с которого осуществляется процедура создания резервного копии.В случае значения опции

enable_remote_backup: yesдля процедуры создания резервной копии будут недоступны операции защищенного преобразования и цифровой подписи РК.

Параметры, необходимые для выполнения резервного копирования виртуальных машин ПВ, находящихся в кластере Termidesk:

termidesk_url— адрес хоста с Termidesk API;termidesk_api_version— версия Termidesk API;termidesk_username— логин администратора Brest для Termidesk API;termidesk_password— пароль администратора Brest для Termidesk API.

После заполнения данных параметров можно указать одну из ВМ Termidesk при выборе ресурса копирования. Процесс восстановления ВМ в Termidesk также происходит на основе данных из конфигурационного файла модуля.